La vulnerabilidad de WhatsApp de la OSN: así es como sucedió

- No Comments

- 239

Detectan ataque de hackers a WhatsApp

La aplicación dio las recomendaciones para evitar ser víctima del ataque.

Anteriormente, el Financial Times publicó que existe una vulnerabilidad crítica en la popular aplicación de mensajería WhatsApp y que se está utilizando activamente para inyectar software espía en los teléfonos de las víctimas. Según el informe, los atacantes solo tienen que emitir llamadas VoIP especialmente diseñadas a la víctima para infectarla sin que se requiera la interacción del usuario para que el ataque tenga éxito. Como WhatsApp es utilizado por 1.500 millones de personas en todo el mundo, tanto en teléfonos Android como en iPhones, se sabe que la aplicación de mensajería y voz es un objetivo popular tanto para hackers como para gobiernos.

Inmediatamente después de la publicación de la publicación, Check Point Research comenzó a analizar los detalles sobre la vulnerabilidad ahora parcheada, conocida como CVE-2019-3568. Aquí está el primer análisis técnico para explicar cómo sucedió.

Detalles técnicos

El aviso de Facebook lo describe como una «vulnerabilidad de desbordamiento de búfer» en el protocolo SRTCP, por lo que comenzamos por la nueva versión de WhatsApp para Android (v2.19.134, programa de 32 bits) en la búsqueda de una solución de código correspondiente. Muy pronto nos topamos con dos correcciones de código en el módulo SRTCP:

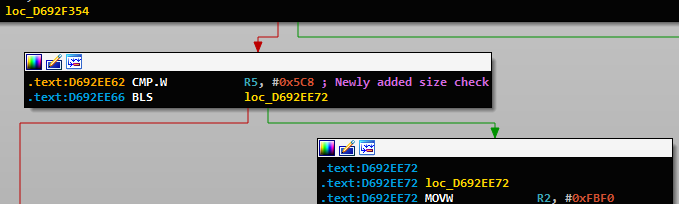

Verificación de tamaño # 1

La función parcheada es una función principal del controlador RTCP, y la solución agregada se puede encontrar desde el principio. La verificación agregada verifica el argumento de longitud contra un tamaño máximo de 1480 bytes (0x5C8).

Durante nuestra sesión de depuración, confirmamos que esta es una función importante en el módulo RTCP y que se llama incluso antes de que se responda la llamada de voz de WhatsApp.

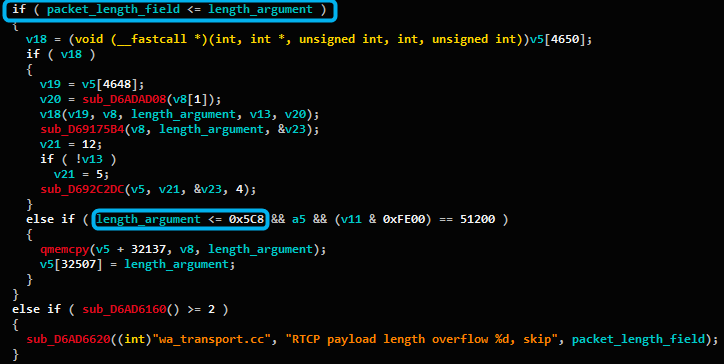

Verificación de tamaño # 2

En el flujo entre las dos funciones, podemos ver que la misma variable de longitud ahora se usa dos veces durante los controles de saneamiento recientemente agregados (marcados en azul):

Validación de que el campo de longitud del paquete no excede la longitud.

Compruebe adicionalmente que la longitud es una de nuevo <= 1480, justo antes de una copia de memoria.

Como se puede ver, la segunda verificación incluye una cadena de registro recién agregada que específicamente dice que es una verificación de saneamiento para evitar un posible desbordamiento.

Cómo evitar ser víctima del ataque

Si es usuario de un iPhone

- Abre la App Store

- Busca “WhatsApp” y actualiza

Mientras que si es usuario de un Android

- Abre la Play Store y toca las 3 líneas en la esquina superior izquierda

- Selecciona “WhatsApp” y selecciona «actualizar».

Conclusión

WhatsApp implementó su propia implementación del complejo protocolo SRTCP, y se implementa en código nativo, es decir, C / C ++ y no Java. Durante nuestro análisis de parches de CVE-2019-3568, encontramos dos nuevas comprobaciones de tamaño que se describen explícitamente como comprobaciones de salubridad contra los desbordamientos de memoria al analizar y manejar los paquetes de red en la memoria.

Como todo el módulo SRTCP es bastante grande, podría haber parches adicionales que no hayamos visto. Además, a juzgar por la naturaleza de las vulnerabilidades fijas y por la complejidad del módulo mencionado, también existe la posibilidad de que aún haya vulnerabilidades de análisis desconocidas adicionales en este módulo.

http://research.checkpoint.com

¿Será destruido el cristianismo en

La Fiscal General de Estados

Grupo cristiano ayuda a los

EE.UU. cancela subvenciones para estudios

Radio Rocka

‘El Señor habló’: Una madre

5.000 estudiantes buscan a Jesús

Radio El Camino

RADIO ALFA Y OMEGA 7

‘Toda la gloria a Dios’: